یکی از دلایل اصلی استفاده از VPN رمزگذاری ترافیک قبل از ارسال آن از طریق اینترنت و پنهان کردن آدرس IP واقعی از طریق سرویس هایی است که از طریق سرور عبور می کند. این بدان معنی است که اشخاص ثالث و ناظران خارجی فقط می توانند آدرس IP سرور VPN را مشاهده کنند.

متأسفانه ، سه روش وجود دارد که مشاهده می توانید یک آدرس IP واقعی را کشف کنید. اولین مورد این است که ارائه دهنده VPN VPN را تحویل دهد. برخی خدمات که خط مشی ورود به سیستم مشترک IP و صفر را ارائه می دهند رنج می برند. مورد دوم اگر VPN به بیرون درز شود ، یعنی هویت شما را کاملاً پوشش نمی دهد. سوم وقتی VPN پایین می آید.

این راهنما نحوه آزمایش نشت IP را بررسی می کند ، چه نشتی می کند و چرا و چگونه آنها را برطرف کرد.

نشت DNS یا آزمایش نشت IP؟

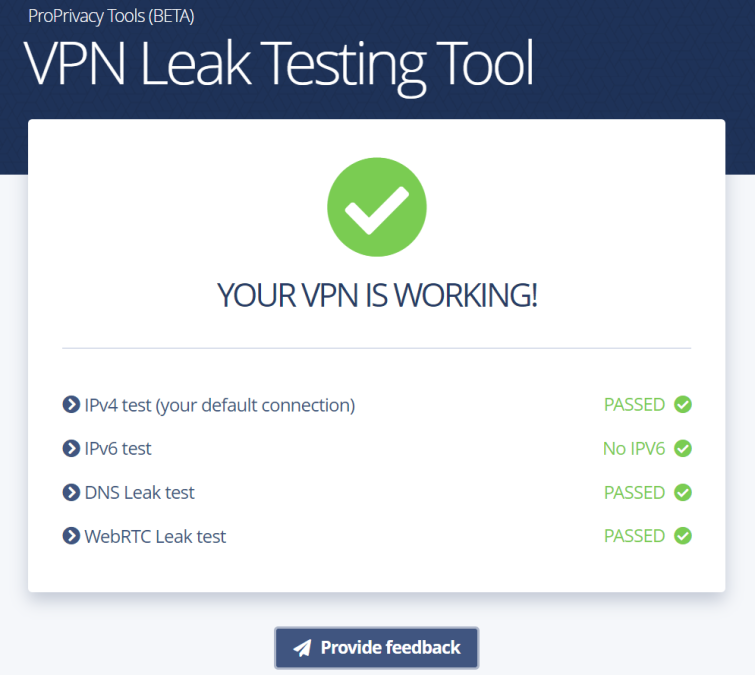

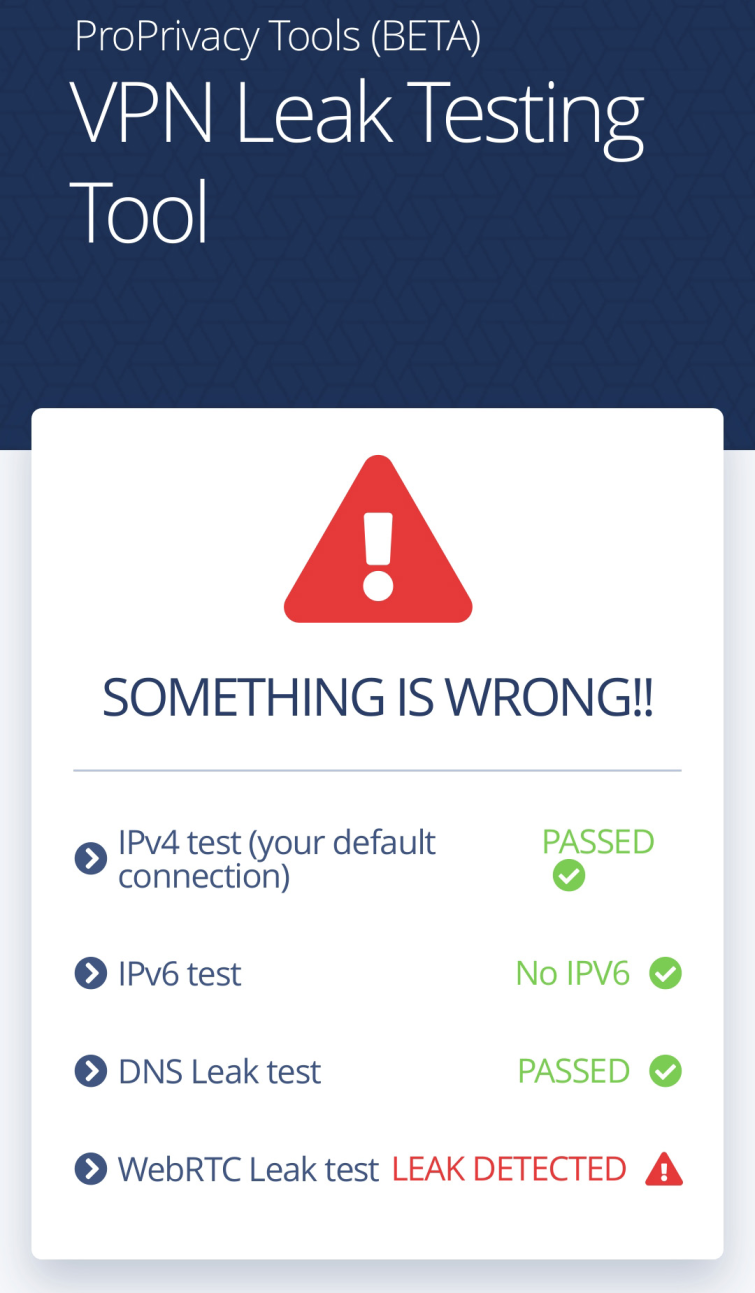

اولین قدم اطمینان از اجرای صحیح VPN است. ProPrivacy این فرآیند را با استفاده از ابزار تست نشت IP خود ساده کرده است.

ابزارهای Google IPV4 ، DNS و WebRTC را آزمایش می کنند تا مطمئن شوند VPN شما به درستی کار می کند. این ابزار کاملاً خودکار است ، بنابراین ، مانند هر ابزار دیگری ، لازم نیست قبل از اتصال به VPN ، آدرس IP واقعی را یادداشت کنید.

ابزار تست نشت

هنگام استفاده از ابزار ، از شما خواسته می شود دستورالعمل های زیر را دنبال كنید.

انواع مختلف نشت IP و راه حل های آنها در زیر شرح داده شده است. با این حال ، اگرچه در همه موارد نوشته نشده است ، راه حل پیشنهادی تغییر به یک سرویس بدون نشت مانند VPN توصیه شده است.

نشت IP

آدرس IPv4 چیست؟

هر اتصال اینترنتی یک شناسه عددی منحصر به فرد به نام آدرس پروتکل اینترنت (IP) دارد. آدرس IP (یا "IP") توسط ارائه دهنده اینترنت (ISP) اتصال دستگاه اختصاص داده می شود.

تا همین اواخر ، اینترنت به طور کلی آدرس IP را با استفاده از استاندارد پروتکل اینترنت نسخه 4 (IPv4) تعریف کرده بود. این آدرس از آدرسهای اینترنتی 32 بیتی پشتیبانی می کند و به 2 ^ 32 آدرس IP (حدود 429 میلیارد) برای تخصیص ترجمه می شود.

متأسفانه ، آدرس های IPv4 به دلیل افزایش بی سابقه استفاده از اینترنت در چند سال گذشته خسته شده اند. راه حل در واقع بدان معنی است که IPv4 هنوز مرده نیست ، اما از نظر فنی من قبلاً این کار را کردم. در حال حاضر ، بیشتر آدرس های اینترنتی هنوز از استاندارد IPv4 استفاده می کنند.

نشت IPv4

آدرس IPv4 به این معنی است که از پروتکل پیش فرض استفاده می شود ، بنابراین نشت IPv4 به این معنی است که VPN نمی تواند یک اتصال برقرار کند. این نادرترین نوع نشت است ، اما اگر یک نشت IPv4 را تجربه کرده اید ، ممکن است بخواهید سرور دیگری را امتحان کنید یا آن را به یک فروشنده معتبر دیگر منتقل کنید.

آدرس IPv6 چیست؟

استراتژی های مختلفی برای کاهش وجود دارد ، اما راه حل های واقعی برای گسترش مدت اعتبار IPv4 در قالب یک استاندارد جدید ، IPv6 آمده است. این از یک آدرس وب 128 بیتی استفاده می کند ، بنابراین ما با گسترش حداکثر تعداد موجود در 2 ^ 128 (حدود 340 میلیارد وین) توانستیم در آینده ای نزدیک آدرس IP را ارائه دهیم.

پذیرش IPv6 کند بوده است. هزینه های ارتقاء ، مشکلات اختلال عملکرد و تنبلی. در نتیجه ، تمام سیستم عامل های مدرن از IPv6 پشتیبانی می کنند ، اما اکثر ISP ها و وب سایت ها هنوز آنها را آزار نمی دهند.

این منجر به وب سایت هایی شد که از IPv6 پشتیبانی می کنند که از یک رویه ردیف دوگانه استفاده می کند. هنگامی که به آدرسی متصل هستید که فقط از IPv4 پشتیبانی می کند ، آدرس IPv4 را در اختیار شما قرار می دهد. اما هنگام اتصال از آدرسی که از IPv6 پشتیبانی می کند ، آدرس IPv6 را ارائه می دهد.

تا زمانی که آدرس IPv4 تمام نشود ، هیچ راه حلی برای استفاده از اتصال فقط IPv4 وجود ندارد.

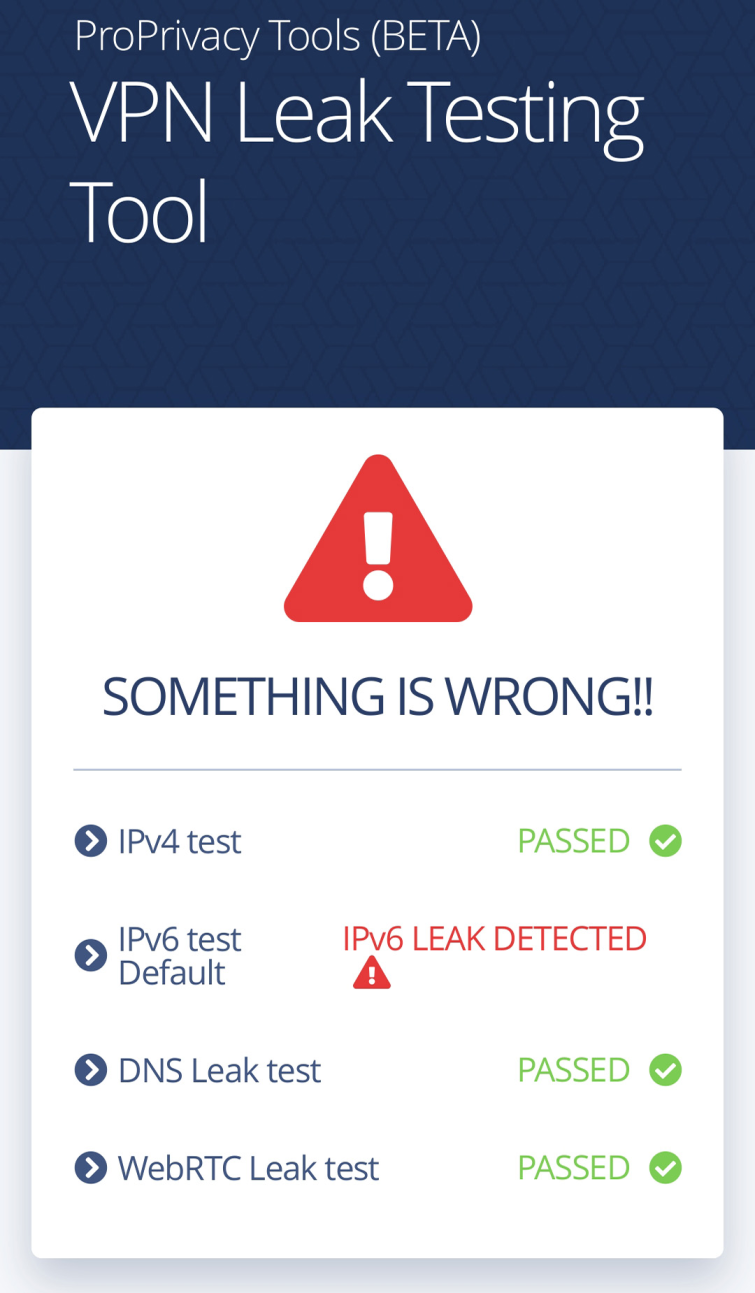

IPv6 leak

متأسفانه ، بسیاری از نرم افزارهای VPN نتوانسته اند از IPv6 همگام شوند. هنگام اتصال به یک وب سایت با قابلیت IPv6 از طریق اتصال اینترنتی IPv6 ، مشتری VPN اتصال IPv4 را از طریق رابط VPN هدایت می کند ، اما اتصال IPv6 نیز کاملاً بی اطلاع است.

این وب سایت آدرس IPv4 واقعی را نشان نمی دهد ، اما آدرس IPv6 را نشان می دهد تا بتوانید آن را شناسایی کنید.

راه حل

1. با استفاده از یک مشتری VPN با محافظت در برابر نشت IPv6

امروزه ، کلیه مشتریان VPN حفاظت نشت IPv6 را ارائه می دهند. در بیشتر موارد ، این کار با غیرفعال کردن IPv6 در سطح سیستم انجام می شود تا از اتصال IPv6 جلوگیری شود. این یک راه حل تنبل است ، اما خوب کار می کند.

برنامه های VPN که به درستی اتصالات IPv6 را از طریق رابط های VPN مسیریابی می کنند ، از نظر فنی چشمگیرتر هستند. این راه حل یک راه حل بسیار ظریف تر است و در آینده آینده همه برنامه های VPN شکی نیست.

اگر نرم افزار سفارشی ارائه دهنده VPN نشت IPv6 معمولی را متوقف نکرد ، می توانید به جای آن از برنامه های شخص ثالث استفاده کنید. رابط کاربری گرافیکی OpenVPN برای Windows ، Tunnelblick برای macOS ، OpenVPN برای آندروید و OpenVPN Connect برای iOS (و سایر سیستم عامل ها) همه محافظت مؤثر از نشت IPv6 را ارائه می دهند.

2. غیرفعال کردن دستی IPv6 روی سیستم

بدیهی ترین راه برای جلوگیری از احتمال نشت IP ، غیرفعال کردن IPv6 در سطح سیستم (در صورت امکان) است. برای راهنمایی در مورد چگونگی انجام این کار ، راهنمای ما در مورد نحوه غیرفعال کردن IPv6 در همه دستگاه ها را بررسی کنید.

DNS Leak

نشت DNS شناخته شده ترین نوع نشت IP است زیرا بیشترین استفاده را داشت. بیشتر خدمات VPN در سالهای اخیر به بالاترین سطح رسیده است و آزمایشات نشت DNS را بسیار کمتر تشخیص می دهد.

DNS (سیستم نام پویا) برای ترجمه های قابل فهم و به راحتی به خاطر سپردن استفاده می شود. آدرس وب (URL) و آدرس IP عددی "واقعی" که با آنها آشنا هستیم. به عنوان مثال ، نام دامنه www.proprivacy.com را به آدرس IPv4 104.20.239.134 ترجمه کنید. در اصل ، DNS یک دفترچه تلفن خوب است که با آدرس های IP آنها مطابقت دارد.

این فرایند تبدیل DNS معمولاً توسط سرورهای DNS که توسط ارائه دهندگان اینترنت اداره می شوند (ISP) اجرا می شود. با ISP های بزرگتر ، نمایش داده شد DNS از مکانهای نزدیک جغرافیایی (به عنوان مثال شهرها) حل می شود ، اما نه همیشه.

روشن است که درخواست های DNS در کشور برطرف می شود. ISP شما مستقر است (به عنوان مثال کشور شما). نمایش داده شد DNS هرگز در آدرس IP خانه شما حل نمی شود ، اما این بدان معنی نیست که هیچ گونه تهدیدی برای اطلاعات شخصی شما وجود ندارد.

ریسک اطلاعات شخصی

ISP می تواند آنچه شما دریافت می کنید را ببینید

ISP هایی که درخواست نمایش DNS را حل می کنند موارد زیر را انجام می دهند:

در حال حاضر … واقعاً مهم نیست زیرا این ISP است که مستقیماً به آدرس IP شما مراجعه می کنید. بنابراین می توانید ببینید کدام وب سایت را بازدید می کنید.

سرور VPN اتصال به اینترنت شما را پراکسی می کند ، از اینکه ISP شما از بررسی اطلاعات موجود در اینترنت جلوگیری کند ، جلوگیری می کند. اگر هنوز سؤال DNS را حل نکردید ، می توانید وب سایت مورد بازدید خود را بطور مستقیم (غیر مستقیم) بررسی کنید.

قابل ردیابی

وب سایت می تواند آدرس IP سرور DNS را که مستقیماً به آن وصل شده است ، مشاهده و ضبط کند. . به این ترتیب ، من آدرس IP منحصر به فرد کاربر را نمی دانم ، اما می دانم که ISP کوئری DNS را حل کرد و به طور مرتب یک بازه زمانی تولید می کند.

(یا پلیس ، و غیره) یک بازدید کننده فقط باید از ISP سؤال کند ، "چه کسی در حال حاضر درخواست DNS را به این آدرس ارائه داده است؟"

به طور معمول این بی ربط است زیرا وب سایت می تواند آدرس IP منحصر به فرد را به هر حال مشاهده کند. با این حال ، مخفی کردن یک آدرس IP با VPN یک وسیله مهم برای "غیر شخصی سازی" کاربران VPN است.

چگونه نشت DNS رخ می دهد؟

از لحاظ تئوری ، کلیه درخواست های DNS باید از طریق VPN ارسال شود. درخواست های VPN را می توان توسط یک شرکت ارائه دهنده VPN داخلی ارائه داد یا یک پروکسی را به شخص ثالث ارائه داد که فقط می تواند آن درخواست ها را مشاهده کند. متأسفانه ، سیستم عامل گاهی اوقات نتواند از طریق رابط VPN مسیریابی به جستجوی DNS بپردازد و به سمت سرور پیش فرض DNS که در تنظیمات سیستم مشخص شده است (این سرور DNS ISP در صورت دستی تغییر نکرده است تنظیمات DNS).

راه حل

1. استفاده از یک مشتری VPN با محافظت در برابر نشت DNS

بسیاری از مشتری های VPN این کار را با ویژگی "محافظت در برابر نشت DNS" حل می کنند. شما نمی توانید با استفاده از قوانین فایروال درخواست های DNS را خارج از تونل VPN ارسال کنید. متأسفانه ، این اقدامات همیشه مؤثر نیستند.

ما نمی دانیم که چرا "جلوگیری از نشت DNS" یک ویژگی قابل انتخاب کاربر است که به طور پیش فرض فعال نمی شود.

باز هم ، OpenVPN GUI برای ویندوز ، Tunnelblick برای macOS ، OpenVPN برای آندروید و OpenVPN Connect برای iOS (و سیستم عامل های دیگر) همه از نشت عالی DNS محافظت می کنند.

2. غیرفعال کردن IPv6

این ویژگی تنها یک راه حل جزئی است زیرا مانع نشت IPv4 DNS نمی شود. با این حال ، یکی از اصلی ترین دلایلی که باعث جلوگیری از نشت DNS نمی شود ، به این دلیل است که فقط درخواستهای DNS فایروال به سرورهای DNS IPv4 وجود دارد.

بیشتر سرورهای DNS فقط IPv4 باقی می مانند ، بنابراین شما اغلب می توانید این موضوع را بدست آورید. با این حال ، ISP هایی که اتصال IPv6 را ارائه می دهند ، معمولاً سرورهای DNS IPv6 را نیز ارائه می دهند. بنابراین ، اگر مشتری فقط درخواستهای IPv4 DNS را در خارج از رابط VPN مسدود کند ، درخواست های IPv6 می توانند منتقل شوند.

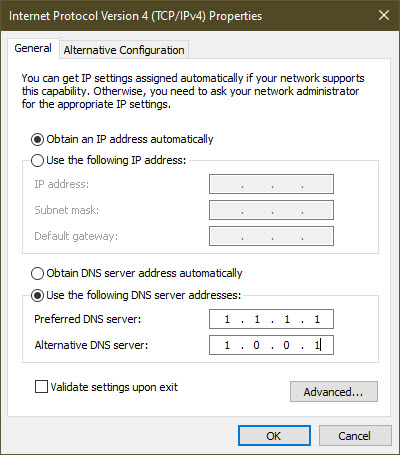

3. تغییر تنظیمات DNS

نمایش داده شد DNS به سرور اصلی DNS مشخص شده در تنظیمات سیستم به هر روشی که از طریق رابط VPN مسیریابی نشود ، ارسال می شود.

آدرس های سرور DNS (در صورت وجود IPv4 و IPv6) به طور خودکار از ISP شما بدست می آیند ، مگر اینکه قبلاً آنها را تغییر داده باشید. با پیروی از دستورالعمل ها در اینجا می توانید نحوه تغییر آن را یاد بگیرید.

تغییر تنظیمات DNS در واقع مشکل "نشت" DNS "را برطرف نمی کند. این فقط درخواست DNS را به جای ISP ها به رأی دهنده های شخص ثالث در می آورد

خوشبختانه ، یک سرویس DNS با محوریت حریم خصوصی بسیار خوب وجود دارد که گزارش ها را حفظ نمی کند. همچنین از درخواست DNS با استفاده از DNS بیش از HTTPS (DoH) یا DNS بیش از رمزگذاری DLS TLS (DoT) محافظت می کند ، که به شما امکان می دهد درخواست های DNS حتی اگر ISP درخواست DNS را پردازش نکند ، مشاهده شود.

برای اطلاعات بیشتر در مورد این موضوع و لیستی از خدمات DNS رایگان و خصوصی توصیه شده ، لطفاً اینجا را ببینید.

یادداشتی برای کاربران لینوکس

تنظیم دستی VPN در لینوکس با استفاده از NetworkManager ، مشتری CLI OpenVPN ، strongSwan و غیره محافظت نشتی DNS را ارائه نمی دهد. خوشبختانه روند راه اندازی VPN پیچیده است ، اما مراحلی وجود دارد که می توانید برای رفع این مشکل بردارید.

برای فشار دادن DNS به سرور DNS از VPN ، می توانید rezvconf را تغییر دهید یا به صورت دستی پیکره iptables را تنظیم کنید تا از ترافیک (از جمله درخواست DNS) اطمینان حاصل شود که سیستم های لینوکس در خارج از تونل VPN قرار نمی گیرند. برای اطلاعات بیشتر ، به یادداشت ساخت فایروال شخصی خود در این مقاله مراجعه کنید:

نشت WebRTC

نشت WebRTC اکنون رایج ترین شکل نشت IP در آزمایش است. این یک مسئله غیر مرورگر است ، بنابراین بسیاری از ارائه دهندگان VPN مسافت هایی را حل می کنند که حل آن دشوار است.

به نظر ما کافی نیست ، ما همچنین راهنمایی برای "چگونه غیرفعال کردن WebRTC" را که در بخش راهنمایی فروشنده پنهان شده است ، ارسال می کنیم.

WebRTC چیست؟

WebRTC پلتفرم HTML5 که از ارتباط صوتی و تصویری یکپارچه در پنجره مرورگر کاربر پشتیبانی می کند تقریباً همه مرورگرهای مدرن از WebRTC تقریبا در همه سیستم عامل های اصلی ، از جمله Chrome ، Firefox ، Opera ، Edge ، Safari و Brave پشتیبانی می کنند.

در iOS ، یک استثنا وجود دارد (حداقل بدون پلاگین های اضافی) که فقط Safari از WebRTC پشتیبانی می کند. به طوری که هر کسی که می خواهد مکالمه WebRTC را با

یا (یا هر وب سایت دیگری) شروع کند ، می تواند آدرس IP واقعی را درخواست کند ، و سرور STUN آن را به سادگی ارسال کند.

معمولاً به عنوان نشت WebRTC گفته می شود ، این مشکل "ما همچنین به عنوان bgTC bug شناخته می شود. این یک سوء استفاده است ، زیرا این یک ویژگی عمدی و بسیار مفید WebRTC است. با این حال ، این یک درد بزرگ برای کاربران VPN است که سعی در مخفی کردن آدرس IP واقعی خود دارند!

راه حل

1. غیرفعال کردن WebRTC در مرورگر

تنها راه 100٪ مؤثر برای جلوگیری از نشت WebRTC هنگام استفاده از VPN. اگرچه مشتریان VPN در کاهش نشت VPN مؤثر هستند ، اما انجام این کار ایده خوبی است.

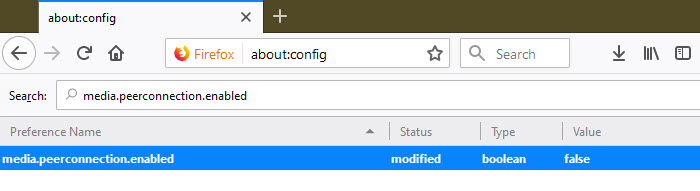

به راحتی می توانید WebRTC را در Firefox غیرفعال کنید. برای وارد کردن تنظیمات پیشرفته Firefox ، جستجوی "media.peerconnection.enabled" در نوار URL "about: config" را وارد کنید و روی آن کلیک کنید تا مقدار آن به غلط تغییر یابد.

(و در سایر مرورگرها) افزونه های مختلف مرورگر وجود دارد که می توانند WebRTC را غیرفعال کنند ، از جمله غیر فعال کردن WebRTC ، uBlock ، uBlock Origin و NoScript. برخی از ارائه دهندگان VPN شامل غیرفعال کردن ویژگی WebRTC در افزودنیهای مرورگرهای سفارشی است.

برای کسب اطلاعات بیشتر در مورد این موضوع ، "اشکال" WebRTC VPN چیست و چگونه می توانم آن را برطرف کنم؟

2. استفاده از خدمات VPN برای کاهش نشت WebRTC

از آنجا که نشت WebRTC یک مسئله مرورگر است ، تنها راه مؤثر برای جلوگیری از این کار غیرفعال کردن WebRTC در مرورگر شما است.

ارائه دهندگان VPN می توانند با استفاده از قوانین فایروال و سخت شدن تنظیمات در هر دو مشتری و سطح VPN ، احتمال نشت WebRTC را تا حد زیادی کاهش دهند. ارائه دهندگان VPN بعید است کار کنند زیرا آنها همیشه می توانند کد جاوا اسکریپت خردمند را که برای افزایش احتمال نشت از وب سایت ها طراحی شده است ، پیاده سازی کنند.

با این حال ، ما دریافتیم که برخی خدمات VPN به طور مداوم در جلوگیری از نشت VPN مؤثر هستند. با این وجود ، توصیه می کنیم WebRTC را در سطح مرورگر غیرفعال کنید. فقط در قسمت امن باشید.

ترک VPN

از نظر فنی ، این یک "نشت IP" نیست ، اما اثر همان است ، زیرا هیچ اتصال VPN وجود ندارد ، که باعث بروز مشکلاتی می شود. در واقع ، اگر فکر می کنید اتصال VPN شما محافظت شده است ، می توانید آدرس IP خود را در سراسر جهان تأیید کنید.

ترک VPN چیست؟

گاهی اتصالات VPN خراب می شوند. اگر کامپیوتر پس از بروز این مشکل هنوز به اینترنت متصل باشد ، IP واقعی در معرض دید قرار می گیرد.

به خصوص در حالی که از رایانه دور هستید (معمولاً مشکلی در بارگیری کنندگان P2P که مدت هاست مشتری های BitTorrent را اجرا می کنند). هنگامی که اتصال VPN از بین رفت ، IP واقعی در معرض کلیه مجریان کپی رایت قرار دارد که تورنتهای بارگیری شده را ردیابی می کنند.

همچنین برای کاربران تلفن همراه ، مانند جابجایی بین شبکه های WiFi و تلفن همراه و تعویض شبکه های تلفن همراه ، این یک مشکل است. VPN ممکن است قطع شود.

راه حل

1. با استفاده از سوئیچ kill

سوئیچ kill مانع از اتصال دستگاه به اینترنت هنگام کار VPN می شود. تقریباً کلیه سوئیچ های مدرن kill در واقع فایروال یا قوانین فایروال سطح سیستم هستند که کلیه اتصالات اینترنت را در خارج از رابط VPN مسدود می کنند.

اگر نرمافزار VPN از کار بیفتد یا نیاز به اتصال مجدد باشد ، همه دسترسی به اینترنت مسدود شده است. در حقیقت ، همین قوانین فایروال محافظت مؤثر از نشت DNS را فراهم می کند و به کاهش نشت WebRTC کمک می کند.

سوئیچ Kill اکنون در برنامه های تلفن همراه نادر است ، اما یک ویژگی بسیار متداول در سرویس گیرندگان VPN دسک تاپ است. با این حال ، Android 7+ دارای یک سوئیچ کشویی داخلی است که با تمام برنامه های نصب شده VPN کار می کند.

برنامه VPN می تواند از فایروال خود برای ایجاد سوئیچ kill (و دیگر محافظت در برابر نشت) استفاده کند یا دیوار آتش داخلی سیستم را اصلاح کند. من راه حل دوم را ترجیح می دهم که سوئیچ kill حتی اگر برنامه کاملاً خراب باشد ادامه پیدا می کند. با این حال ، سوئیچ kill بسیار بهتر از سایرین است. [19900105] ساخت سوئیچ های منحصر به فرد کشتن و محافظت از نشت DNS با استفاده از قوانین فایروال

بسیاری از برنامه های VPN از قوانین فایروال خود استفاده می کنند و یا قوانین فایروال سیستم را برای تولید سوئیچ های کشتار و جلوگیری از نشت DNS اصلاح می کنند.

جزئیات بسته به سیستم عامل و برنامه فایروال متفاوت است ، اما اصل اساسی به شرح زیر است.

-

یک قاعده اضافه کنید تا همه ترافیک های ورودی و ورودی از اتصال به اینترنت شما را مسدود کند. [19659008]

استثنائی را برای آدرس IP ارائه دهنده VPN اضافه کنید.

-

برای آداپتور TUN / Tap (برای OpenVPN یا سایر دستگاه های VPN) قوانینی را اضافه كنید تا همه ترافیك های خروجی به تونل VPN اجازه دهید.

FirewallComodo فایروال برای ویندوز. کاربران مکینتاش می توانند برای انجام همین کار از Snitch Little استفاده کنند ، اما کاربران لینوکس و کاربرانی که مشتری های VPN را در روترهای DD-WRT دارند و می توانند از iptables استفاده کنند.